Der aktive Zero‑Day-Angriff (CVE‑2025‑53770 & CVE‑2025‑53771) auf SharePoint Server (2016, 2019), der Remote Code Execution (RCE) ermöglicht, hat in den letzten Wochen die Security-Community auf Trab gehalten. Der Exploit ist im Internet für jeden verfügbar und funktioniert ohne Authentifizierung und ohne irgendeine Nutzerinteraktion.

Der Angriff startet mit einem manipulierbaren HTTP-POST-Request an den Pfad /_layouts/15/ToolPane.aspx, der zwei Parameter enthält (MSOtlPn_Uri, MSOtlPn_DWP), welche eine klassische Schwachstelle in der Deserealisierung von Daten letztendlich anstoßen und zum Ausführen von beliebigem Code (eingebettete PowerShell-Befehle) auf dem Server führen.

Microsoft führt die bekannte Gruppe „Violet Typhoon“ als einen der aktiven Akteure hinter den Angriffen auf. Violet Typhoon ist eine staatlich geförderte chinesische APT‑Gruppe, auch bekannt unter dem Synonym APT31. Der Gruppe werden viele digitale Angriffe nachgesagt, unter anderem auch Spear-Phishing-Kampagnen auf Personen in politischen Ämtern und verschiedene Schadsoftware-Komponenten, die zur Spionage genutzt werden.

In den aktuellen Angriffen werden häufig die MachineKey‑Kryptoschlüssel der Sharepoint-Servern extrahiert und Tools für persistenten Zugriff installiert, welcher dann auch noch nach der Installation von Patches vorhanden ist.

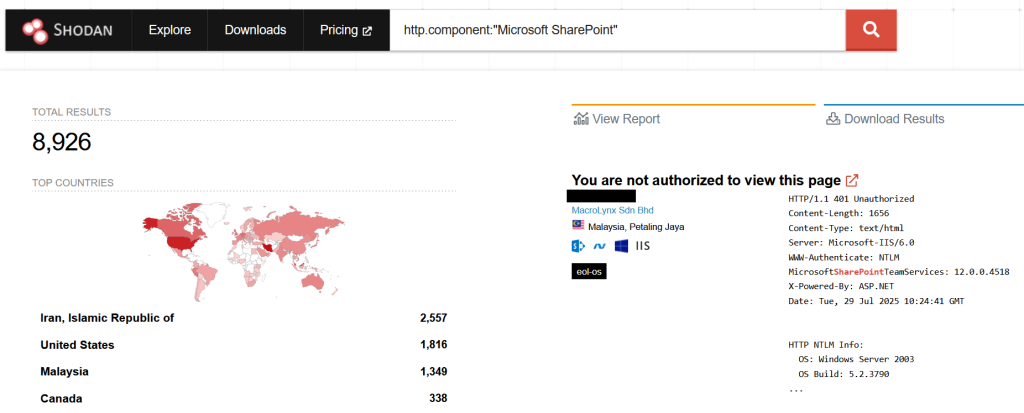

Mit Hilfe von shodan.io lassen sich sehr schnell 8926 Sharepoint-Server im Internet finden (Stand 29.07.2025). Erstaunlicherweise die meisten davon im Iran. Einige davon sind veraltet, möglicherweise auch noch nicht gepatched.

Was lernen wir aus diesem Vorfall, der hohe Wellen geschlagen hat?

- Eine neue bisher unbekannte Schwachstelle kann jederzeit auftauchen, es kann jede Softwarekomponente treffen und das schnelle Handeln, bzw. das schnelle Installieren von Security-Patches ist der wichtigste Faktor.

- Wenn es noch keinen Patch gibt, so wie anfänglich auch in diesem Fall, ist dennoch schnelle Reaktion notwendig: Mithilfe von zeitnahen Threat-Intelligence-Informationen können provisorische Regeln (z.B. Blocken bestimmter POST-Parameter) umgesetzt werden, um Schaden abzuwenden, bis die Patches verfügbar sind.