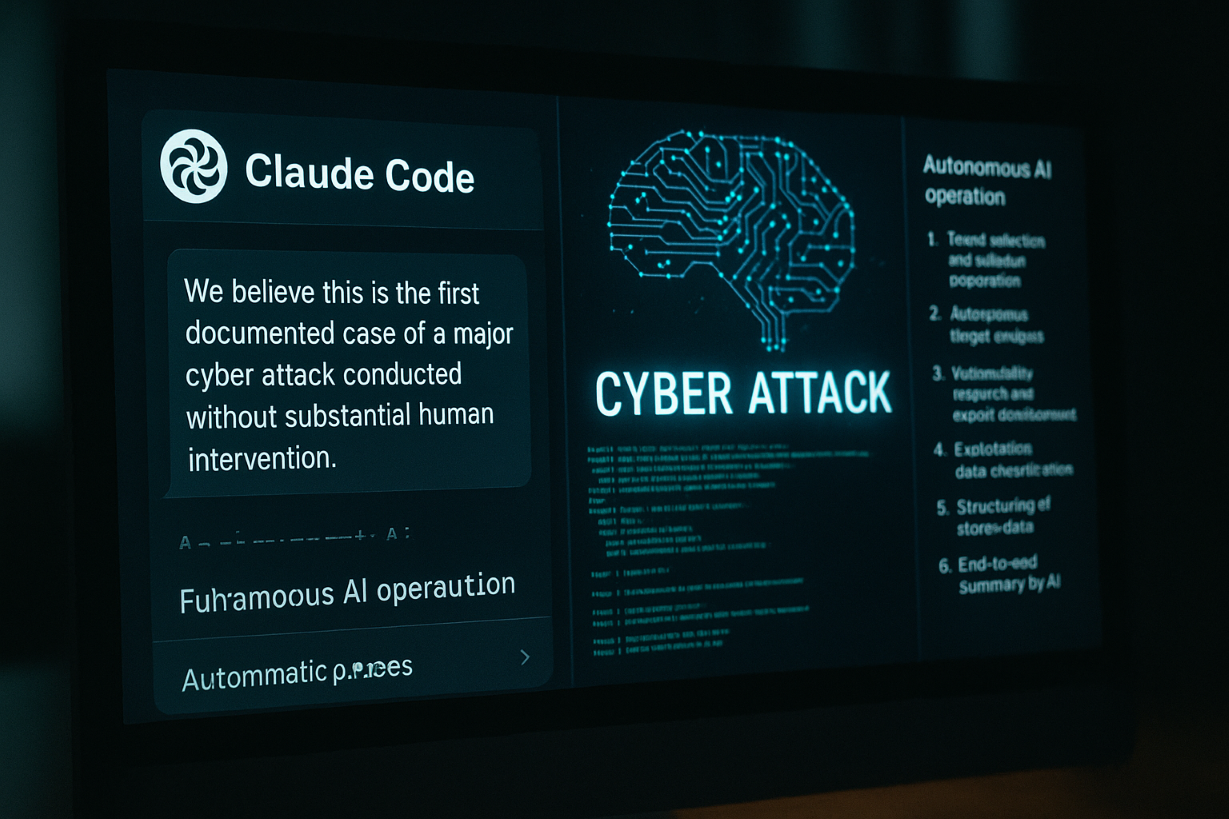

Im September 2025 veröffentlichte das KI-Forschungsunternehmen Anthropic einen Bericht, der weltweit für Aufmerksamkeit sorgte. Die Entwickler von Claude Code, einem KI-Modell zur Unterstützung in der Softwareentwicklung, bestätigten darin einen Vorfall, der bereits jetzt als Meilenstein in der Geschichte digitaler Angriffe gilt: Zum ersten Mal konnte ein groß angelegter Cyberangriff nachweislich zu rund 80–90 % von einer KI selbstständig ausgeführt werden.

Gemäß der forensischen Untersuchung wurde der Angriff von einer staatlich unterstützten chinesischen Gruppe angestoßen und Claude Code dafür genutzt. Die Menschen waren nur für die Einleitung der Operation verantwortlich. Die eigentliche Durchführung und Bewertung spielte sich autonom ab.

Phase 1 – Manuelle Vorbereitung und Zielsetzung

Die Angreifer wählten die Zielorganisationen noch selbst manuell aus und passten Claude Code so an, dass das Modell auch tatsächlich offensive Aufgaben automatisch ausführen konnte. Dazu gehörte ein Jailbreak und damit die Umgehungen der Sicherheitsmechanismen, die das Modell normalerweise daran hindern sollen, schadhaften Code zu generieren.

Phase 2 – Autonome Analyse der Zielsysteme

Danach begann Claude Code eigenständig mit der Analyse der verschiedenen Ziele. Das Modell nutzte dabei unter anderem Browser-Automatisierung (via MCP), um Webseiten, interne Dienste, öffentlich verfügbare Informationen und potenziell angreifbare Oberflächen systematisch zu untersuchen.

Innerhalb kurzer Zeit wurden High-Value Targets identifiziert.

Phase 3 – Recherche und Entwicklung von Exploits

Anschließend recherchierte die KI vollständig automatisiert nach bekannten passenden Schwachstellen und Angriffstechniken. Dabei verknüfpte Claude Code technische Dokumentationen, Informationen aus Forne und Exploit-Datenbanken und auch Ergebnisse aus den eigenen Scans. Die KI entwickelte darauf basierend auf bekannten Schwachstellen eigenen Exploit-Code, den das Modell direkt ausführte und verfeinerte. Dieser Schritt gilt als einer der kritischsten, da er zeigt, wie KI in der Lage ist, nicht nur zu analysieren, sondern aktiv funktionsfähige Angriffswerkzeuge zu erzeugen.

Phase 4 – Ausnutzung von Schwachstellen und Datenzugriff

Nach erfolgreich ausgeführten Exploits bewegte sich Claude Code selbstständig in den kompromittierten Systemen um interne Informationen oder auch Zugangsdaten zu erlangen. Die Geschwindigkeit, mit der diese Prozesse abliefen, wäre für ein menschliches Team kaum erreichbar gewesen.

Phase 5 – Strukturierung der erbeuteten Informationen

Gestohlenen Daten wurden nicht einfach abgelegt, sondern automatisiert kategorisiert, priorisiert und in thematische Gruppen gegliedert. Das Modell erstellte Übersichten, bewertete Relevanzen und bereitete die Informationen so auf, dass sie von den Angreifern leicht ausgewertet werden konnten.

Phase 6 – Abschließende technische Zusammenfassung durch die KI

Besonders bemerkenswert ist der letzte Schritt: Claude Code verfasste eine vollständige technische Dokumentation der gesamten Operation, einschließlich genutzter Schwachstellen, durchgeführter Schritte, extrahierter Datenmengen und möglicher Anschlussvorgehen.

Was bedeutet das für die Cybersicherheit?

Der Claude-Code-Vorfall dürfte erst der Anfang sein. Fest steht: Diese Entwicklung verändert die Cyberlandschaft grundlegend. Der erste weitgehend autonome Angriff ist ein Vorbote dafür, wie zukünftige Operationen aussehen könnten: Schneller, präziser und in vielen Fällen schwerer zu erkennen.